De acordo com o portal TheHackingNews, pesquisadores de cibersegurança revelaram um novo esquema de fraude em SEO conduzido por um grupo de cibercrime chinesa, identificado como UAT-8099. A operação envolve o roubo de credenciais de alto valor, arquivos de configuração e dados de certificados digitais, explorando servidores Microsoft Internet Information Services (IIS) em diferentes países.

Onde estão os ataques

As infecções têm sido registradas em países como Índia, Tailândia, Vietnã, Canadá e Brasil, atingindo universidades, empresas de tecnologia e provedores de telecomunicações.

O foco principal são usuários de dispositivos móveis, tanto Android quanto iPhone.

O grupo foi detectado pela primeira vez em abril de 2025.

Conexão com outras operações de SEO fraudulento

O UAT-8099 é o mais recente grupo ligado à China a explorar o SEO fraudulento para ganhos financeiros. Apenas no mês passado, a ESET expôs o caso do GhostRedirector, que comprometeu ao menos 65 servidores Windows em países como Brasil, Tailândia e Vietnã usando o módulo malicioso Gamshen.

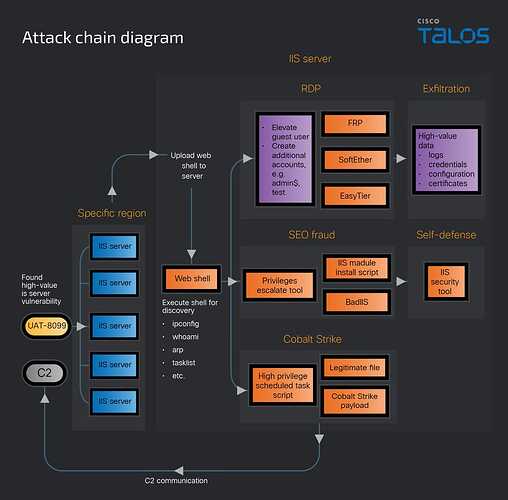

Segundo Joey Chen, pesquisador da Cisco Talos, o UAT-8099 manipula resultados de busca explorando servidores IIS confiáveis e de alto valor. O grupo utiliza web shells, ferramentas open-source, Cobalt Strike e diferentes variantes do malware BadIIS, com scripts personalizados para escapar de defesas e ocultar atividades.

Como funciona o ataque

-

Exploração inicial – o grupo aproveita falhas de segurança ou configurações fracas no upload de arquivos do servidor IIS.

-

Web shells e escalonamento – após o acesso inicial, eles instalam web shells e ativam a conta de convidado para se tornarem administradores via RDP (Remote Desktop Protocol).

-

Persistência – combinam o RDP com ferramentas de VPN como SoftEther VPN, EasyTier e FRP.

-

Malware BadIIS – usado para manipular SEO, manter controle exclusivo e roubar dados.

Além disso, o grupo utiliza o software Everything (GUI) para buscar arquivos valiosos no servidor comprometido, que podem ser revendidos ou explorados em outros ataques.

BadIIS: a arma principal

O malware BadIIS evoluiu para evitar detecção por antivírus. Ele é programado para acionar manipulações de SEO apenas quando o acesso vem do Googlebot — simulando páginas legítimas para usuários comuns e alterando resultados apenas para mecanismos de busca.

O BadIIS pode operar em três modos:

-

Proxy – usa endereços C2 (comando e controle) como intermediários.

-

Injector – insere códigos maliciosos em resultados de busca do Google, redirecionando vítimas para anúncios ilegais ou sites de apostas.

-

SEO fraud – cria backlinks em massa para manipular o ranking de sites nos resultados do Google.

O impacto no SEO e no Google

De acordo com a Talos, o grupo explora a técnica de backlink, um dos fatores usados pelo Google para ranqueamento. Quanto mais backlinks um site recebe, maior a chance de ganhar visibilidade.

O problema é que a manipulação em larga escala pode inflar artificialmente rankings, prejudicar sites legítimos e até gerar penalidades do Google.

Veja também: SEO poisoning e casas de apostas ilegais que sequestram gov.br: evidências, análise técnica e recomendações

Conteúdo adaptado do thehackernews.com